Ciberpiratas 'secuestran' archivos de entidades vascas y las licencias de cazadores en Gipuzkoa

El ataque afecta al menos a tres ayuntamientos vizcaínos, a la Fundación Hazi del Gobierno Vasco y a una empresa del Alto Deba. El hackeo, además, bloquea el registro de mascotas y el transporte de animales

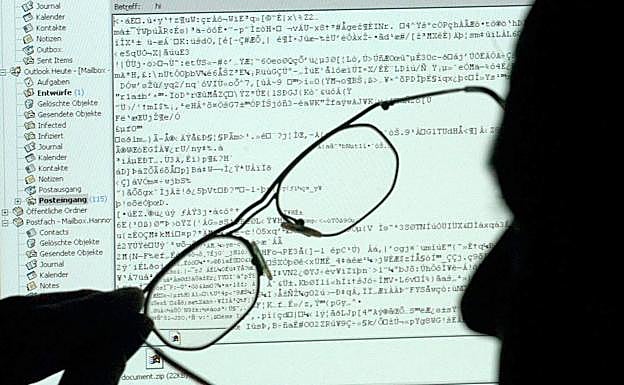

Cuatro instituciones y entidades públicas y una empresa guipuzcoana son algunas de las víctimas de un ciberataque en Euskadi. La Ertzaintza investiga las denuncias ... interpuestas por cuatro de ellas tras ser víctimas de una campaña de envíos masivos de correos electrónicos con virus adjuntos, que ha secuestrado sus servidores desde hace 20 días. Hasta que no paguen un rescate en bitcoins, no hay desbloqueo. La investigación se está llevando a cabo junto al Centro Vasco de Ciberseguridad después de que se produjera el ataque el 21 de septiembre.

Entre las afectadas por el ciberataque se encuentra es una empresa situada en el Alto Deba, así como tres ayuntamientos vizcaínos, a los que se suman la Fundación HAZI y el registro de identificación de mascotas (Regia) dependientes del Gobierno vasco. La Diputación de Gipuzkoa ha visto comprometida su relación telemática con el servidor del ente vasco debido a este ciberataque que afecta sobre todo, al sector primario. Sector que se ha visto afectado por el hackeo desde el 23 del mes pasado, por ejemplo, en el traslado de animales que ha provocado que no que pueda salir fuera de Euskadi ninguna cabeza de ganado. La Federación de caza guipuzcoana también está padeciendo directamente el virus del reciente ciberataque, que ha bloqueado el registro que se utiliza habitualmente para tramitar las licencias de caza. Este hecho ha ralentizado la tramitación de las licencias en vísperas del inicio de la temporada de paloma, el sábado. Entre tanto, la Federación trata de tramitar las licencias en un ordenador alternativo para entregar las licencias a los cazadores antes de la jornada de mañana.

4

denuncias: La Ertzaintza investiga los ataques sufridos por cuatro entidades e instituciones vascas por el cibertaque registrado el 20 de septiembre.

Este nuevo ciberataque ha puesto en guardia al Centro Vasco de Ciberseguridad (CVC) que ha activado un protocolo de actuación ante la llegada masiva de mensajes con el virus que ha 'hackeado', en este caso, al menos, a cinco instituciones y empresas, que mantienen desde hace 20 días bloqueados archivos que antes tenían en su poder. Y no es algo aislado. Desde el centro advierten de la creciente actividad de los ciberataques en Euskadi.

El organismo creado por el Gobierno Vasco hace casi tres años coordina un grupo de trabajo contra esta campaña de ataques que está integrado por la Ertzaintza y EJIE, la sociedad informática dependiente del Gobierno Vasco, sus homólogas en las tres diputaciones, así como los ayuntamientos de las capitales vascas.

Modus operandi

-

Emails: Las empresas afectadas por el ataque virtual, denominado Emotet, recibieron un correo electrónico que portaba un virus y bloqueaba sus servidores.

-

Emotet: El día 17 de septiembre se identificó el inicio de una nueva campaña del malware conocido como Emotet tras varios meses en los que su actividad se había visto reducida.

-

Bloqueo: El virus descarga otras familias de malware como Trickbot o Ryuk, utilizando este último para bloquear los ficheros y solicitando un pago a modo de rescate para recuperarlos.

-

Rescate: Habitualmente el pago del rescate suele ser solicitado en bitcoins, dinero virtual, cuyo destinatario difícilmente puede ser localizado.

-

Mundial: La campaña se ha dirigido a personas, empresas y entidades gubernamentales de como Alemania, el Reino Unido, Polonia, España, Italia y EE.UU

El director del Centro Vasco de Ciberseguridad, Javier Diéguez, asegura que el cibertaque que se produjo hace 20 días en Euskadi comenzó el día 17 de septiembre. Ese día, se detectó «el inicio de una nueva campaña del malware conocido como Emotet tras varios meses en los que su actividad se había visto reducida». Según explica desde el CVC, «el virus se propaga a través del correo electrónico enviando emails con enlaces o ficheros maliciosos, normalmente ficheros de ofimática que incluyen macros que se utilizan para descargar nuevo malware». «No es un ataque dirigido ni a las instituciones vascas ni a nuestra zona geográfica», destacan desde el centro de ciberseguridad de Euskadi. De hecho ha afectado a empresas, instituciones y entidades de todo el mundo. La especialización de los hackers en esta ocasión destaca porque han enviado los emails con archivos adjuntos infectados en el idioma del país al que se dirigían. En Euskadi se han registrado cuatro denuncias, aunque según Diéguez, «no tenemos conocimiento de que se haya recibido ningún correo electrónico en euskera».

En una información publicada en la página web del CVC alertó sobre este ciberataque, denominado Emotet, y especificaba que «la campaña está resultando especialmente agresiva en cuanto al volumen de correos que propagan la amenaza» aunque no está teniendo un impacto masivo ya que «las medidas habituales de protección permiten estar protegidos frente a la misma». En este caso, «Emotet descarga otros virus, denominados Trick-bot o Ryuk, utilizados para cifrar los ficheros y solicitar un pago de dinero a modo de rescate para recuperarlos».

Pago virtual en bitcoins

Modus operandi muy habitual en los ciberataques, según un experto en ciberseguridad consultado por este periódico. «Normalmente, los virus llegan a empresas, instituciones o incluso a particulares a través de correos electrónicos comunes. Pueden tratarse de curriculums, facturas de la electricidad o del gas, notificaciones de sorteos u otras muchas opciones que uno jamás sospecharía que contienen un virus que 'secuestra' toda la información que contiene en su servidor u ordenador», afirma.

Los emails son el vehículo perfecto para llegar a un destinatario que desconoce el objetivo de los hackers y que no despierta sospechas a su receptor hasta que lo ha abierto. «A través de un correo electrónico introducen los virus en los sistemas informáticos de las empresas y cifran, o bloquean los servidores haciéndose con la información que poseen y dejando inutilizables para sus usuarios». De esa manera, «una vez dentro del servidor de la empresa o entidad, investigan toda la información que contiene. Eso les permite valorar la importancia de la empresa, estableciendo el precio del rescate que van a exigir a quien le afecta».

El especialista en ciberseguridad asegura que, en muchas ocasiones, el objetivo está claro para los ciberatacantes aunque el azar también es un factor con el que 'juegan' y arriesgan en localizar las posibles víctimas de su ataque virtual. «En numerosas ocasiones envían los emails con el 'virus' que se hace con control de tu ordenador de manera masiva, sin controlar quién es el destinatario. Cualquiera puede ser víctima de esos mensajes y padecer las consecuencias de recibirlo, pero en otros muchos casos el destinatario es seleccionado previamente y se dirigen directamente a su víctima, comunicándole a través de un mensaje que aparece nada más encender su ordenador que su ordenador ha sido hackeado o en estos casos, secuestrado». Junto al aviso de que su ordenador está 'secuestrado' llega la cantidad de dinero que deben abonar para recuperar el acceso a la información que contiene y obviamente, el siguiente paso es realizar el pago en bitcoins. Un método seguro para el receptor, según el especialista en ciberseguridad, «ya que después del ingreso del dinero virtual, el 'secuestrador' de la información realiza el cobro, pero esa operación no deja rastro del destinatario ni lugar de destino de la entrega del mismo, resultando casi imposible su localización».

¿Tienes una suscripción? Inicia sesión